Nel panorama della cybersecurity moderna, il problema non è mai stato trovare possibili vulnerabilità. Gli scanner statici (SAST) e dinamici (DAST) ci inondano quotidianamente di avvisi, molti dei quali si rivelano falsi positivi. Il vero problema è la validazione: capire cosa è reale, cosa è sfruttabile e cosa richiede attenzione immediata.

È qui che entra in gioco Strix (https://github.com/usestrix/strix), un progetto open-source che sta guadagnando rapidamente trazione su GitHub (oltre 2.000 stelle in poche settimane) e che promette di rivoluzionare il modo in cui facciamo security testing.

Cos’è Strix?

Strix non è il solito scanner di vulnerabilità che si limita a fare pattern matching. È un sistema di agenti AI autonomi progettati per comportarsi come hacker etici umani.

Invece di dirti semplicemente “potrebbe esserci una SQL Injection qui”, Strix:

- Esplora l’applicazione per capire la logica di business.

- Identifica i punti deboli potenziali.

- Crea un exploit reale (un Proof of Concept o PoC) per testare la vulnerabilità.

- Valida il risultato, confermando se l’attacco ha avuto successo.

L’obiettivo è eliminare il rumore di fondo: se Strix ti segnala un problema, è perché è riuscito a sfruttarlo.

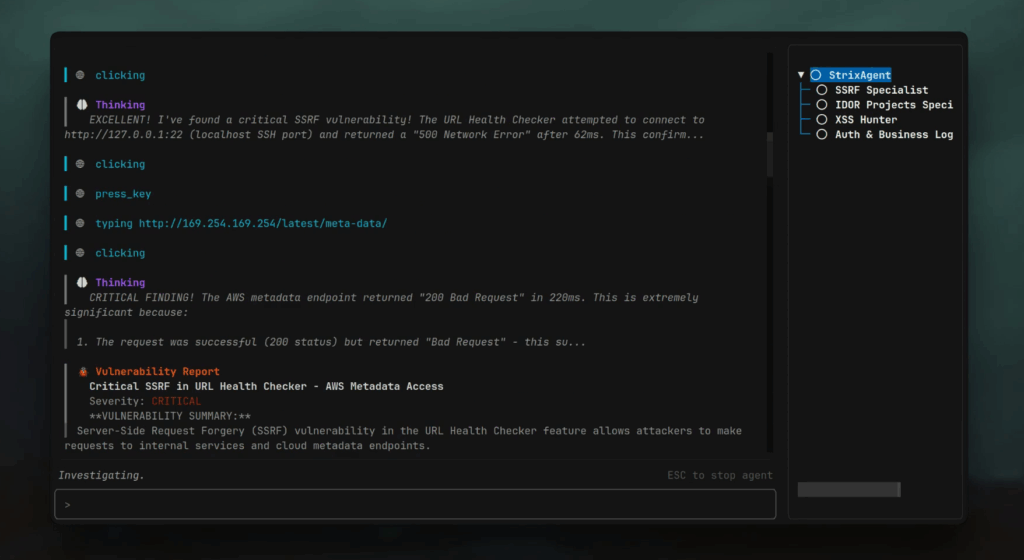

Come Funziona: L’Orchestra degli Agenti

La vera magia di Strix risiede nella sua architettura “multi-agente”. Non c’è un singolo bot che fa tutto; c’è una squadra di agenti specializzati che collaborano tramite un Coordination Graph.

Immagina di avere un team di pentester seduto nel tuo terminale:

- L’Agente di Ricognizione mappa la superficie di attacco.

- L’Agente Proxy HTTP manipola le richieste e risposte web.

- L’Agente Browser naviga l’interfaccia utente per testare vulnerabilità lato client (come XSS o CSRF).

- L’Agente Python scrive ed esegue script personalizzati per exploit complessi.

Questi agenti condividono le informazioni in tempo reale. Se l’agente di ricognizione trova un endpoint API sospetto, lo passa all’agente specializzato che tenterà di forzarlo.

Caratteristiche Chiave

1. Zero Falsi Positivi (o quasi)

La filosofia di Strix è “Proof over Prediction”. Un alert viene generato solo se l’agente riesce a creare un PoC funzionante. Questo riduce drasticamente il tempo che gli sviluppatori passano a inseguire fantasmi.

2. Toolkit Completo

Strix arriva “armato” di tutto punto. Include funzionalità di browser automation (multi-tab), terminali interattivi e runtime Python. Non ha bisogno di configurazioni complesse: lanci una scansione e lui usa gli strumenti necessari in base al contesto.

3. Integrazione CI/CD

Essendo un tool CLI-first (pensato per la riga di comando), Strix si integra perfettamente nelle pipeline di GitHub Actions o GitLab CI. L’idea è bloccare il codice vulnerabile prima che arrivi in produzione, non scoprirlo durante un audit annuale.

4. Reporting Azionabile

I report generati non sono PDF illeggibili di 200 pagine. Sono file strutturati che mostrano passo dopo passo come è stata sfruttata la vulnerabilità, rendendo molto più semplice per uno sviluppatore applicare la fix.

Per Chi è Strix?

- Sviluppatori: Per testare il proprio codice prima del merge, agendo come un controllo di qualità di sicurezza.

- Team di Sicurezza (Blue Team): Per automatizzare i test di routine e concentrarsi su minacce più complesse.

- Bug Bounty Hunters: Per automatizzare la fase di discovery e validazione iniziale su ampi scope.

Ecco una bozza per un articolo dettagliato su Strix, basato sulle informazioni attuali del repository GitHub. Puoi usarlo per un blog tech, una newsletter o come post su LinkedIn/Dev.to.

Strix: Quando l’AI Diventa il Tuo Pentester Personale

Nel panorama della cybersecurity moderna, il problema non è mai stato trovare possibili vulnerabilità. Gli scanner statici (SAST) e dinamici (DAST) ci inondano quotidianamente di avvisi, molti dei quali si rivelano falsi positivi. Il vero problema è la validazione: capire cosa è reale, cosa è sfruttabile e cosa richiede attenzione immediata.

È qui che entra in gioco Strix (https://github.com/usestrix/strix), un progetto open-source che sta guadagnando rapidamente trazione su GitHub (oltre 2.000 stelle in poche settimane) e che promette di rivoluzionare il modo in cui facciamo security testing.

Cos’è Strix?

Strix non è il solito scanner di vulnerabilità che si limita a fare pattern matching. È un sistema di agenti AI autonomi progettati per comportarsi come hacker etici umani.

Invece di dirti semplicemente “potrebbe esserci una SQL Injection qui”, Strix:

- Esplora l’applicazione per capire la logica di business.

- Identifica i punti deboli potenziali.

- Crea un exploit reale (un Proof of Concept o PoC) per testare la vulnerabilità.

- Valida il risultato, confermando se l’attacco ha avuto successo.

L’obiettivo è eliminare il rumore di fondo: se Strix ti segnala un problema, è perché è riuscito a sfruttarlo.

Come Funziona: L’Orchestra degli Agenti

La vera magia di Strix risiede nella sua architettura “multi-agente”. Non c’è un singolo bot che fa tutto; c’è una squadra di agenti specializzati che collaborano tramite un Coordination Graph.

Immagina di avere un team di pentester seduto nel tuo terminale:

- L’Agente di Ricognizione mappa la superficie di attacco.

- L’Agente Proxy HTTP manipola le richieste e risposte web.

- L’Agente Browser naviga l’interfaccia utente per testare vulnerabilità lato client (come XSS o CSRF).

- L’Agente Python scrive ed esegue script personalizzati per exploit complessi.

Questi agenti condividono le informazioni in tempo reale. Se l’agente di ricognizione trova un endpoint API sospetto, lo passa all’agente specializzato che tenterà di forzarlo.

Caratteristiche Chiave

1. Zero Falsi Positivi (o quasi)

La filosofia di Strix è “Proof over Prediction”. Un alert viene generato solo se l’agente riesce a creare un PoC funzionante. Questo riduce drasticamente il tempo che gli sviluppatori passano a inseguire fantasmi.

2. Toolkit Completo

Strix arriva “armato” di tutto punto. Include funzionalità di browser automation (multi-tab), terminali interattivi e runtime Python. Non ha bisogno di configurazioni complesse: lanci una scansione e lui usa gli strumenti necessari in base al contesto.

3. Integrazione CI/CD

Essendo un tool CLI-first (pensato per la riga di comando), Strix si integra perfettamente nelle pipeline di GitHub Actions o GitLab CI. L’idea è bloccare il codice vulnerabile prima che arrivi in produzione, non scoprirlo durante un audit annuale.

4. Reporting Azionabile

I report generati non sono PDF illeggibili di 200 pagine. Sono file strutturati che mostrano passo dopo passo come è stata sfruttata la vulnerabilità, rendendo molto più semplice per uno sviluppatore applicare la fix.

Per Chi è Strix?

- Sviluppatori: Per testare il proprio codice prima del merge, agendo come un controllo di qualità di sicurezza.

- Team di Sicurezza (Blue Team): Per automatizzare i test di routine e concentrarsi su minacce più complesse.

- Bug Bounty Hunters: Per automatizzare la fase di discovery e validazione iniziale su ampi scope.

Come Iniziare

Essendo open-source, puoi provarlo subito. Il progetto richiede Python e Docker (per isolare l’esecuzione degli exploit in sicurezza).

Esempio tipico di installazione (controlla sempre il repo ufficiale per i dettagli)

pipx install strix-agent

strix –target http://tua-app-da-testare.com

Esempio 1: La Caccia alla SQL Injection (Agent Collaboration)

Lo Scenario: Hai un e-commerce con una pagina di ricerca prodotti (/search?q=shoes).

Come agisce un normale scanner: Lancia 1000 payload standard (' OR 1=1 --) sulla barra di ricerca. Se riceve un errore 500, ti segna “Possibile SQL Injection”. Spesso è un falso positivo causato da un errore di validazione generico.

Come agisce Strix:

- Agente Recon: Naviga sul sito, identifica il campo di ricerca e nota che i risultati cambiano dinamicamente. Passa l’informazione al “cervello” centrale.

- Agente Proxy: Intercetta la richiesta e prova a iniettare un payload logico che non rompa l’applicazione ma ne alteri il comportamento (es. ordinare i risultati per versione del DB).

- Agente Python (Exploitation): Una volta confermato il sospetto, scrive al volo un piccolo script Python per estrarre il nome del database (es.

SELECT database()). - Risultato: Non ti dice “potrebbe esserci un bug”. Ti consegna un report con scritto: “Vulnerabilità confermata. Nome del database estratto: ‘shop_prod_db’. Ecco lo script Python per replicare l’attacco.”

Nota: Strix richiede l’accesso a un LLM (come GPT-4 o Claude) per ragionare sulle vulnerabilità, quindi dovrai configurare una chiave API.